Kimchi Premium vs. Hackers Estatales: la guerra cibernética encubierta entre Corea del Norte y Corea del Sur tras varias brechas en Upbit

El mercado está recuperando terreno, pero los exchanges vuelven a verse afectados por brechas de seguridad.

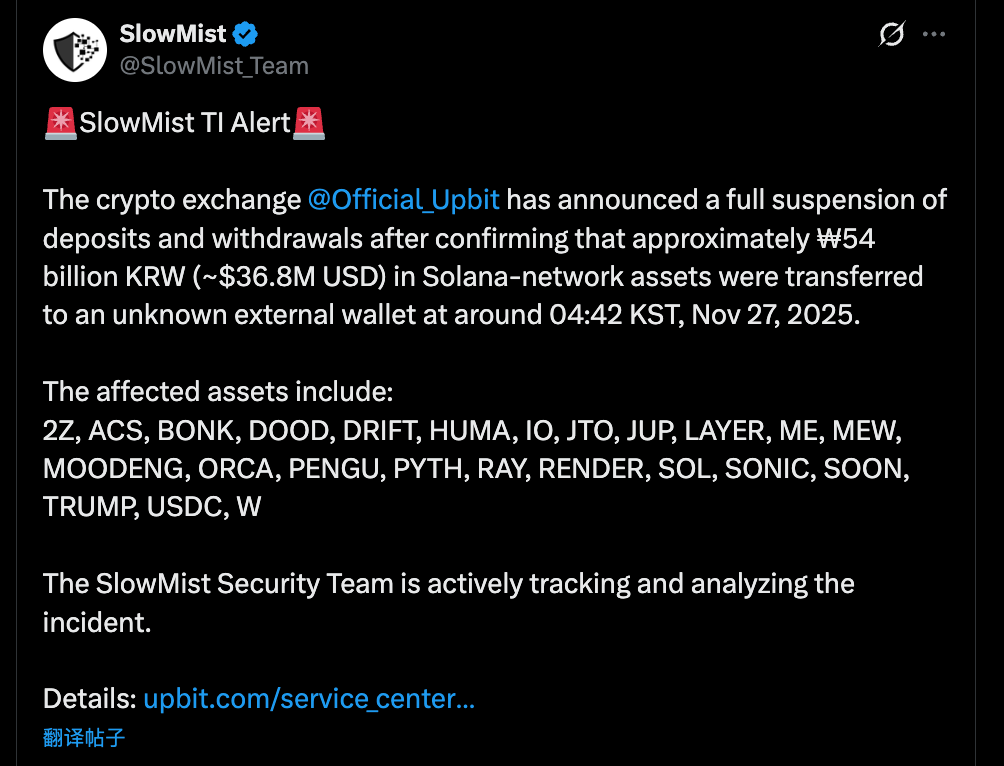

El 27 de noviembre, Upbit, el mayor exchange de criptomonedas de Corea del Sur, confirmó un grave incidente de seguridad que provocó la pérdida de aproximadamente 54.000 millones de KRW (36,8 millones de USD) en activos.

A las 04:42 KST del 27 de noviembre, mientras la mayoría de los operadores coreanos dormía, el monedero caliente de Solana de Upbit registró una salida anómala de fondos.

Firmas de seguridad blockchain como SlowMist informaron que el atacante no se limitó a un solo activo, sino que perpetró un robo masivo de los fondos de Upbit en la red Solana.

Entre los activos sustraídos se encuentran tokens principales como SOL y USDC, así como prácticamente todos los tokens SPL relevantes del ecosistema Solana.

Lista parcial de activos robados:

- DeFi/Infraestructura: JUP (Jupiter), RAY (Raydium), PYTH (Pyth Network), JTO (Jito), RENDER, IO, entre otros.

- Meme/Comunidad: BONK, WIF, MOODENG, PENGU, MEW, TRUMP, entre otros.

- Otros proyectos: ACS, DRIFT, ZETA, SONIC, entre otros.

La magnitud del robo sugiere que el atacante probablemente accedió a la clave privada del monedero caliente de Solana de Upbit o comprometió el servidor de firmas, permitiendo la autorización y transferencia de todos los tokens SPL almacenados.

Para Upbit, que controla el 80 % del mercado cripto surcoreano y ostenta la certificación de seguridad más alta de la Agencia de Internet y Seguridad de Corea (KISA), se trata de una brecha devastadora.

Sin embargo, no es la primera vez que un exchange surcoreano es hackeado.

A lo largo de los últimos ocho años, el mercado cripto surcoreano ha sido blanco recurrente de hackers, especialmente norcoreanos.

El mercado cripto de Corea del Sur no solo es foco de especulación minorista, sino también un recurso recurrente para los hackers de Corea del Norte.

Ocho años de conflicto cibernético Norte-Sur: crónica de brechas en exchanges

Las técnicas de ataque han evolucionado desde la fuerza bruta a la ingeniería social sofisticada, y la lista de exchanges surcoreanos atacados sigue creciendo.

Pérdidas totales: unos 200 millones de KRW (200 millones de USD en el momento del robo; más de 1.200 millones de USD al valor actual, con los 342.000 ETH robados de Upbit en 2019 valorados ahora en más de 1.000 millones de USD)

- 2017: El Salvaje Oeste (hackers atacan ordenadores de empleados)

2017 fue el inicio del mercado alcista cripto y el comienzo de una pesadilla para los exchanges surcoreanos.

Bithumb, el mayor exchange de Corea del Sur, fue la primera gran víctima. En junio, hackers vulneraron el ordenador personal de un empleado de Bithumb, robando los datos personales de unos 31.000 usuarios. Con esta información, llevaron a cabo ataques de phishing dirigidos y sustrajeron alrededor de 32 millones de KRW (32 millones de USD). Los investigadores descubrieron que los datos de clientes sin cifrar estaban almacenados en el dispositivo y faltaban actualizaciones básicas de seguridad.

Este incidente puso de manifiesto las carencias en la gestión de seguridad de los exchanges surcoreanos en aquel momento (ni siquiera se aplicaban reglas básicas como no almacenar datos de clientes en ordenadores personales).

El colapso del exchange mediano Youbit fue aún más relevante. En un año, Youbit sufrió dos hackeos graves: casi 4.000 BTC (unos 5 millones de KRW o 5 millones de USD) perdidos en abril y otro 17 % de los activos robados en diciembre. Incapaz de recuperarse, Youbit se declaró en bancarrota, permitiendo a los usuarios retirar solo el 75 % de sus saldos, quedando el resto sujeto a largos procesos concursales.

Tras el caso Youbit, KISA acusó públicamente a Corea del Norte de orquestar el ataque por primera vez, enviando una señal clara al mercado:

Los exchanges pasaron a enfrentar grupos de hackers patrocinados por Estados con motivaciones geopolíticas, no simples ciberdelincuentes.

- 2018: El gran robo de monederos calientes

En junio de 2018 se sucedieron varios ataques al mercado surcoreano.

El 10 de junio, el exchange mediano Coinrail fue vulnerado, perdiendo más de 40 millones de KRW (40 millones de USD). A diferencia de incidentes anteriores, los hackers se centraron en tokens de ICO (como NPXS de Pundi X), no en Bitcoin o Ethereum. La noticia provocó una caída temporal del precio de Bitcoin superior al 10 %, y el mercado cripto perdió más de 4.000 millones de USD en valor en solo dos días.

Diez días después, el principal exchange Bithumb fue hackeado, perdiendo unos 31 millones de KRW (31 millones de USD) en XRP y otros tokens de su monedero caliente. Irónicamente, pocos días antes Bithumb había anunciado en Twitter que estaba “trasladando activos a monederos fríos para mejorar su sistema de seguridad”.

Fue el tercer hackeo de Bithumb en dieciocho meses.

La sucesión de brechas minó profundamente la confianza del mercado. El Ministerio de Ciencia y TIC auditó 21 exchanges nacionales, hallando que solo 7 superaron los 85 controles de seguridad; los 14 restantes estaban “en riesgo constante de hackeo”, y 12 presentaban graves fallos en la gestión de monederos fríos.

- 2019: El robo de 342.000 ETH en Upbit

El 27 de noviembre de 2019, Upbit sufrió el mayor robo cripto individual de Corea del Sur.

Los hackers aprovecharon un proceso de consolidación de monederos para transferir 342.000 ETH en una sola transacción. En vez de liquidar los activos, emplearon técnicas peel chain para dividir los fondos en innumerables transacciones pequeñas, canalizando transferencias a través de decenas de exchanges sin KYC y mixers.

Los investigadores determinaron que el 57 % del ETH robado se cambió por Bitcoin con un descuento del 2,5 % en exchanges sospechosos de estar gestionados por Corea del Norte, mientras el 43 % restante se lavó mediante 51 exchanges en 13 países.

No fue hasta noviembre de 2024, cinco años después, que la policía surcoreana confirmó oficialmente que el ataque fue perpetrado por Lazarus Group y Andariel de Corea del Norte. Los investigadores rastrearon direcciones IP, analizaron flujos de fondos y hallaron palabras clave específicas norcoreanas como «흘한 일» (“no importante”) en el software de ataque.

Las autoridades surcoreanas, junto al FBI, pasaron cuatro años rastreando los activos, logrando recuperar finalmente 4,8 BTC (unos 600 millones de KRW) de un exchange suizo y devolviéndolos a Upbit en octubre de 2024.

En comparación con el total robado, esta recuperación es insignificante.

- 2023: El incidente de GDAC

El 9 de abril de 2023, el exchange mediano GDAC fue hackeado, perdiendo unos 13 millones de KRW (13 millones de USD), el 23 % de los activos bajo custodia.

Entre los activos robados figuran cerca de 61 BTC, 350 ETH, 10 millones de tokens WEMIX y 220.000 USDT. Los hackers se apoderaron del monedero caliente de GDAC y lavaron rápidamente parte de los fondos a través de Tornado Cash.

- 2025: Upbit vuelve a ser vulnerado (seis años después, el mismo día)

El 27 de noviembre, seis años después de su anterior brecha, Upbit sufrió otro gran robo.

A las 04:42, el monedero caliente de Solana de Upbit registró salidas anómalas, con unos 54.000 millones de KRW (36,8 millones de USD) transferidos a direcciones desconocidas.

Tras el hackeo de Upbit en 2019, Corea del Sur promulgó la Ley Especial en 2020, exigiendo certificación ISMS y cuentas bancarias con nombre real para todos los exchanges. Muchas plataformas pequeñas salieron del mercado, quedando solo unos pocos gigantes. Upbit, respaldado por Kakao y certificado, capturó más del 80 % de la cuota de mercado.

Pese a seis años de reformas regulatorias, Upbit no logró evitar un nuevo ataque.

Al momento de publicación, Upbit ha prometido compensar íntegramente a los usuarios afectados, aunque los detalles del atacante y el método siguen sin revelarse.

“Kimchi Premium”, hackers patrocinados por Estados y armas nucleares

Las frecuentes brechas de seguridad en exchanges surcoreanos no son simples fallos técnicos, sino que reflejan la dura realidad geopolítica.

En un mercado altamente centralizado, con gran liquidez y características geográficas únicas, los exchanges surcoreanos deben defenderse con presupuestos comerciales frente a unidades estatales de hackers con ambiciones nucleares.

Esta unidad es el Lazarus Group.

Lazarus opera bajo la Oficina General de Reconocimiento (RGB) de Corea del Norte y es uno de los equipos de guerra cibernética más elitistas de Pyongyang.

Antes de centrarse en cripto, Lazarus ya había demostrado su capacidad en finanzas tradicionales.

Atacaron Sony Pictures en 2014, robaron 81 millones de KRW (81 millones de USD) al Banco de Bangladesh en 2016 y lanzaron el ransomware WannaCry en 2017, afectando a 150 países.

Desde 2017, Lazarus se enfocó en las criptomonedas por una razón sencilla:

Los exchanges cripto están menos regulados, presentan estándares de seguridad inconsistentes y los fondos robados pueden transferirse rápidamente entre fronteras en la cadena, eludiendo sanciones internacionales.

Corea del Sur es un objetivo ideal.

En primer lugar, es un rival geopolítico natural. Atacar empresas surcoreanas proporciona a Corea del Norte fondos y caos en un Estado “enemigo”.

En segundo lugar, el “kimchi premium” genera una atractiva liquidez. Los inversores minoristas surcoreanos son famosos por su entusiasmo, elevando la demanda y generando primas persistentes a medida que el KRW persigue activos cripto limitados.

Esto significa que los monederos calientes de los exchanges surcoreanos mantienen mucha más liquidez que los de otros mercados, convirtiéndose en un objetivo valioso para los hackers.

En tercer lugar, el idioma es una ventaja. Lazarus domina la ingeniería social, como ofertas de empleo falsas, correos de phishing y suplantación de atención al cliente para obtener códigos de verificación.

Al no existir barreras idiomáticas, los ataques de phishing a empleados y usuarios surcoreanos son mucho más efectivos.

¿A dónde van los fondos robados? Es quizá el aspecto más crítico de la historia.

Informes de la ONU y firmas de análisis blockchain han rastreado el cripto robado por Lazarus hasta los programas nuclear y de misiles de Corea del Norte.

Reuters citó un informe confidencial de la ONU que revela que Corea del Norte utiliza criptomonedas robadas para financiar el desarrollo de misiles.

En mayo de 2023, la asesora adjunta de seguridad nacional de la Casa Blanca, Anne Neuberger, afirmó que aproximadamente el 50 % de la financiación del programa de misiles norcoreano proviene de ciberataques y robo cripto, frente a “alrededor de un tercio” en julio de 2022.

En definitiva, cada hackeo a un exchange surcoreano puede estar contribuyendo indirectamente al desarrollo de armamento nuclear al otro lado de la DMZ.

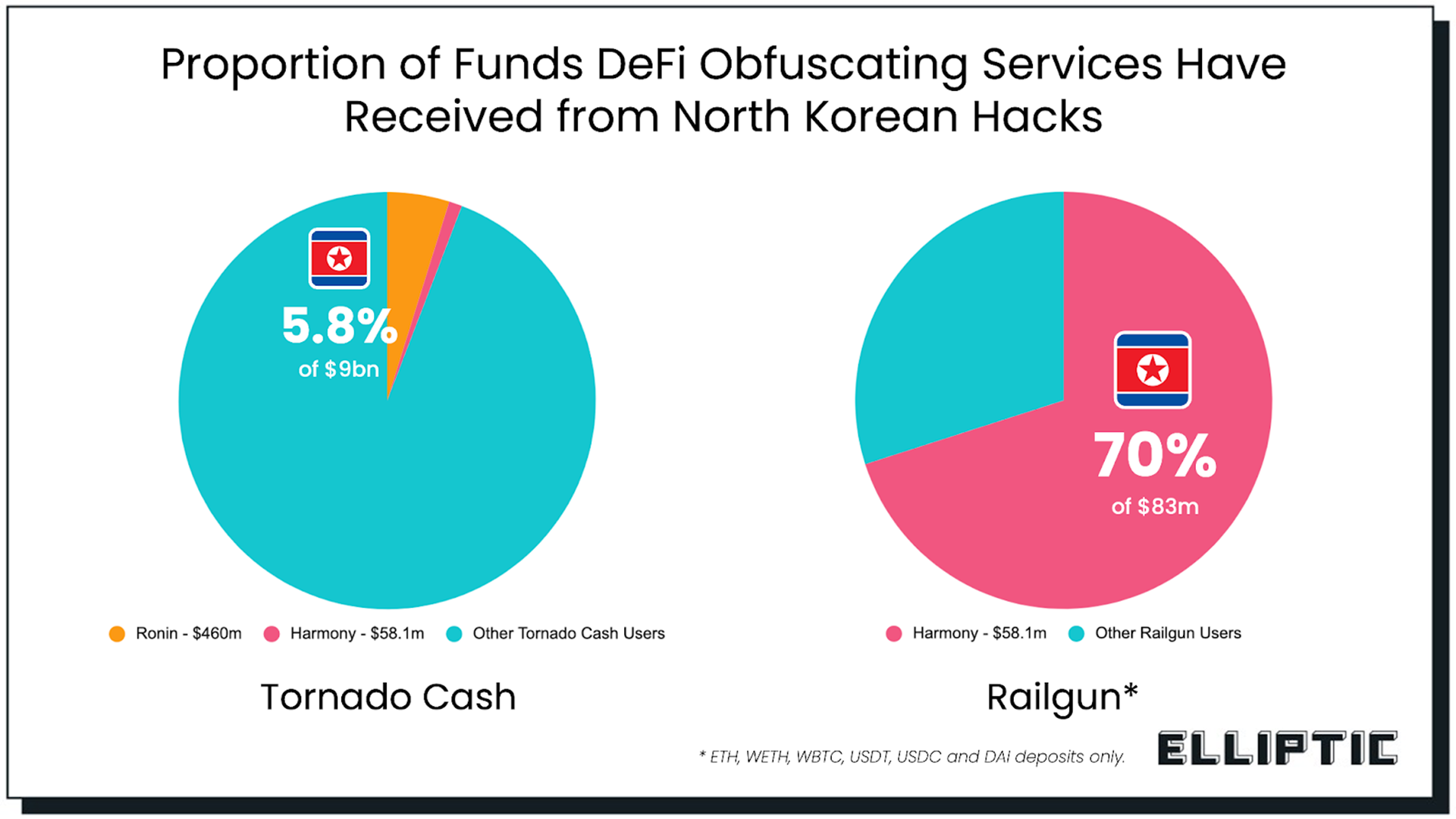

El blanqueo de capitales ahora es altamente sofisticado: los activos se dividen en numerosas transacciones pequeñas mediante técnicas peel chain, se mezclan a través de Tornado Cash o Sinbad, se cambian por Bitcoin con descuento en exchanges gestionados por Corea del Norte y finalmente se convierten a fiat por canales clandestinos en China y Rusia.

En el caso de los 342.000 ETH robados de Upbit en 2019, la policía surcoreana reportó que el 57 % se cambió por Bitcoin en tres exchanges norcoreanos con un descuento del 2,5 %, y el 43 % restante se lavó a través de 51 exchanges en 13 países. La mayoría de los fondos sigue sin recuperarse años después.

Esto subraya el dilema central de los exchanges surcoreanos:

Por un lado, Lazarus cuenta con recursos estatales, inversión ilimitada y operaciones 24/7. Por otro, empresas comerciales como Upbit y Bithumb deben defenderse de amenazas persistentes patrocinadas por Estados.

Incluso los exchanges líderes, con auditorías de seguridad rigurosas, sufren ante ataques estatales continuos.

Esto no es solo un problema de Corea del Sur

Ocho años, más de una docena de ataques y 200 millones de KRW (200 millones de USD) en pérdidas: si crees que esto es solo un problema local surcoreano, te estás perdiendo la perspectiva global.

La experiencia de los exchanges surcoreanos anticipa la lucha de la industria cripto contra adversarios estatales.

Corea del Norte es el más notorio, pero no el único. Grupos rusos han sido vinculados a ataques DeFi; hackers iraníes han atacado empresas cripto israelíes; y Corea del Norte ha expandido su alcance global, como el hackeo de 1.500 millones de USD a Bybit en 2025 y la brecha de 625 millones de USD en Ronin en 2022, afectando a víctimas en todo el mundo.

La industria cripto enfrenta un desafío fundamental: todo pasa por nodos centralizados.

Por muy segura que sea la blockchain, los activos terminan en exchanges, puentes y monederos calientes, que son objetivos prioritarios para los atacantes.

Estos puntos concentran enormes sumas, pero están gestionados por empresas comerciales con recursos limitados, lo que los convierte en terreno fértil para hackers patrocinados por Estados.

Los recursos de defensores y atacantes son radicalmente desiguales. Lazarus puede fallar cien veces; un exchange solo puede fallar una vez.

El “kimchi premium” seguirá atrayendo a arbitrajistas globales e inversores minoristas locales. Lazarus no se detendrá por haber sido expuesto, y la batalla entre exchanges surcoreanos y hackers estatales está lejos de terminar.

Es fundamental tomar medidas para proteger los fondos de los usuarios.

Aviso legal:

- Este artículo ha sido republicado de [TechFlow]. Los derechos de autor pertenecen al autor original [TechFlow]. Para cualquier consulta sobre la republicación, contacta con el equipo de Gate Learn para su gestión conforme a los procedimientos establecidos.

- Aviso legal: Las opiniones expresadas en este artículo corresponden exclusivamente al autor y no constituyen asesoramiento de inversión.

- Las demás versiones idiomáticas han sido traducidas por el equipo de Gate Learn. Salvo que se cite a Gate, los artículos traducidos no pueden copiarse, distribuirse ni plagiarse.

Artículos relacionados

¿Qué es Tronscan y cómo puedes usarlo en 2025?

¿Qué es SegWit?

¿Qué es HyperGPT? Todo lo que necesitas saber sobre HGPT

¿Qué es la Billetera HOT en Telegram?

Todo lo que necesitas saber sobre Blockchain