Kimchi Premium vs. Hackers Estatais: A guerra cibernética silenciosa entre Coreia do Norte e Coreia do Sul após diversas violações à Upbit

O mercado demonstra sinais de recuperação, mas as exchanges voltam a ser alvo de graves incidentes de segurança.

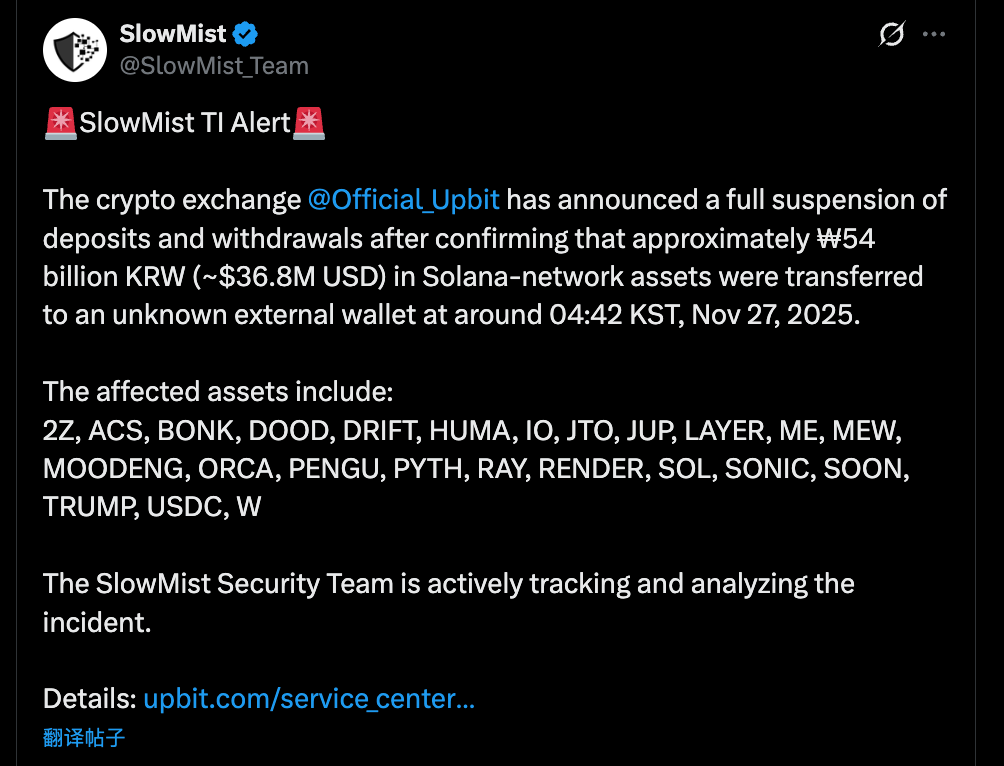

Em 27 de novembro, a Upbit — maior exchange de criptoativos da Coreia do Sul — confirmou um incidente de segurança de grande porte, resultando na perda de aproximadamente KRW 54 bilhões (US$ 36,8 milhões) em ativos.

Às 04:42 (horário local da Coreia do Sul) do dia 27 de novembro, enquanto a maioria dos traders coreanos ainda dormia, a hot wallet de Solana da Upbit registrou uma saída incomum e volumosa de fundos.

Empresas especializadas em segurança blockchain, como a SlowMist, relataram que o ataque não se concentrou em um único ativo. O invasor realizou um roubo em larga escala dos ativos da Upbit na rede Solana.

Entre os ativos subtraídos estavam tokens essenciais como SOL e USDC, além de praticamente todos os principais tokens SPL do ecossistema Solana.

Exemplo parcial de ativos roubados:

- DeFi/Infraestrutura: JUP (Jupiter), RAY (Raydium), PYTH (Pyth Network), JTO (Jito), RENDER, IO, entre outros.

- Meme/Comunidade: BONK, WIF, MOODENG, PENGU, MEW, TRUMP, entre outros.

- Outros projetos: ACS, DRIFT, ZETA, SONIC, entre outros.

Esse ataque abrangente indica que o invasor provavelmente obteve acesso à chave privada da hot wallet de Solana da Upbit ou comprometeu o servidor de assinatura, autorizando transferências de todos os tokens SPL armazenados na carteira.

Para a Upbit, que detém 80% do mercado cripto sul-coreano e possui a certificação máxima de segurança da Korea Internet & Security Agency (KISA), trata-se de uma violação devastadora.

No entanto, essa não é a primeira vez que uma exchange sul-coreana sofre um ataque.

Ao analisar a trajetória do setor, observa-se que o mercado cripto da Coreia do Sul tem sido alvo recorrente de hackers — especialmente norte-coreanos — nos últimos oito anos.

Além de ser palco para especulação de varejo, o mercado cripto sul-coreano tornou-se uma “mina de dinheiro” para hackers da Coreia do Norte.

Oito anos de conflito cibernético Norte-Sul: Uma cronologia dos ataques a exchanges

As técnicas de ataque evoluíram de métodos por força bruta para sofisticadas estratégias de engenharia social, e o número de exchanges sul-coreanas atacadas só aumentou.

Prejuízo total: Aproximadamente KRW 200 milhões (US$ 200 milhões na época dos furtos; hoje, mais de US$ 1,2 bilhão, considerando que os 342.000 ETH roubados da Upbit em 2019 já valem mais de US$ 1 bilhão)

- 2017: O Velho Oeste — Hackers atacam computadores de funcionários

O ano de 2017 marcou o início do bull market de criptoativos e o início de uma era difícil para as exchanges sul-coreanas.

A Bithumb, então maior exchange da Coreia do Sul, foi a primeira grande vítima. Em junho, hackers invadiram o computador pessoal de um funcionário da Bithumb, roubando dados pessoais de cerca de 31.000 usuários. Com essas informações, promoveram ataques de phishing direcionados e subtraíram aproximadamente KRW 32 milhões (US$ 32 milhões). Os investigadores constataram que dados não criptografados de clientes estavam armazenados no dispositivo do funcionário e que atualizações básicas de segurança não haviam sido aplicadas.

O episódio revelou falhas graves na gestão de segurança das exchanges sul-coreanas à época — nem mesmo normas básicas, como a proibição de armazenamento de dados de clientes em computadores pessoais, eram observadas.

O colapso da exchange de médio porte Youbit foi ainda mais impactante. Em um ano, a Youbit sofreu dois ataques devastadores: quase 4.000 BTC (cerca de KRW 5 milhões ou US$ 5 milhões) perdidos em abril e outros 17% dos ativos roubados em dezembro. Sem capacidade de recuperação, a Youbit declarou falência, permitindo que os usuários sacassem apenas 75% dos saldos, com o restante sujeito a longos processos judiciais.

Após o caso Youbit, a KISA responsabilizou publicamente a Coreia do Norte pelo ataque pela primeira vez, enviando um recado claro ao mercado:

As exchanges passaram a enfrentar grupos de hackers estatais com motivações geopolíticas, e não apenas criminosos cibernéticos convencionais.

- 2018: O assalto às hot wallets

O mês de junho de 2018 foi marcado por uma série de ataques ao mercado sul-coreano.

No dia 10 de junho, a exchange Coinrail, de porte médio, foi comprometida, com perdas superiores a KRW 40 milhões (US$ 40 milhões). Diferente de ataques anteriores, os hackers focaram em tokens de ICO (como NPXS da Pundi X), em vez de Bitcoin ou Ethereum. A notícia provocou queda superior a 10% no preço do Bitcoin e o mercado cripto perdeu mais de US$ 4 bilhões em valor em apenas dois dias.

Dez dias depois, a Bithumb, uma das maiores exchanges do país, foi hackeada, perdendo cerca de KRW 31 milhões (US$ 31 milhões) em XRP e outros tokens de sua hot wallet. Ironia do destino: poucos dias antes, a Bithumb havia anunciado no Twitter que estava “transferindo ativos para cold wallets para reforçar o sistema de segurança”.

Esse foi o terceiro ataque à Bithumb em dezoito meses.

A sequência de incidentes abalou a confiança do mercado. O Ministério da Ciência e TIC auditou 21 exchanges domésticas, e apenas 7 foram aprovadas em todos os 85 critérios de segurança. As 14 restantes estavam “em risco constante de ataques”, com 12 apresentando falhas graves na gestão de cold wallets.

- 2019: O roubo de 342.000 ETH da Upbit

Em 27 de novembro de 2019, a Upbit sofreu o maior roubo cripto já registrado na Coreia do Sul.

Os hackers aproveitaram um processo de consolidação de carteiras para transferir 342.000 ETH em uma única transação. Em vez de despejar os ativos, utilizaram técnicas de “cadeia de fragmentação” para dividir os fundos em inúmeras pequenas transações, distribuindo-os por dezenas de exchanges sem exigência de KYC e misturadores.

As investigações apontaram que 57% do ETH roubado foi trocado por Bitcoin com desconto de 2,5% em exchanges suspeitas de serem operadas pela Coreia do Norte, enquanto os 43% restantes foram lavados por meio de 51 exchanges em 13 países.

Apenas em novembro de 2024 — cinco anos depois — a polícia sul-coreana confirmou oficialmente que o ataque foi executado pelo Lazarus Group e Andariel, ambos ligados à Coreia do Norte. Investigadores rastrearam IPs, analisaram fluxos financeiros e identificaram códigos específicos norte-coreanos, como “흘한 일” (“não é importante”), no software usado no ataque.

Autoridades sul-coreanas, em colaboração com o FBI, passaram quatro anos rastreando os ativos, recuperando ao final 4,8 BTC (aproximadamente KRW 600 milhões) de uma exchange suíça, devolvidos à Upbit em outubro de 2024.

Frente ao total roubado, essa recuperação é irrisória.

- 2023: O caso GDAC

Em 9 de abril de 2023, a exchange GDAC, de porte médio, sofreu um ataque, com perdas de cerca de KRW 13 milhões (US$ 13 milhões) — 23% do total de ativos sob custódia.

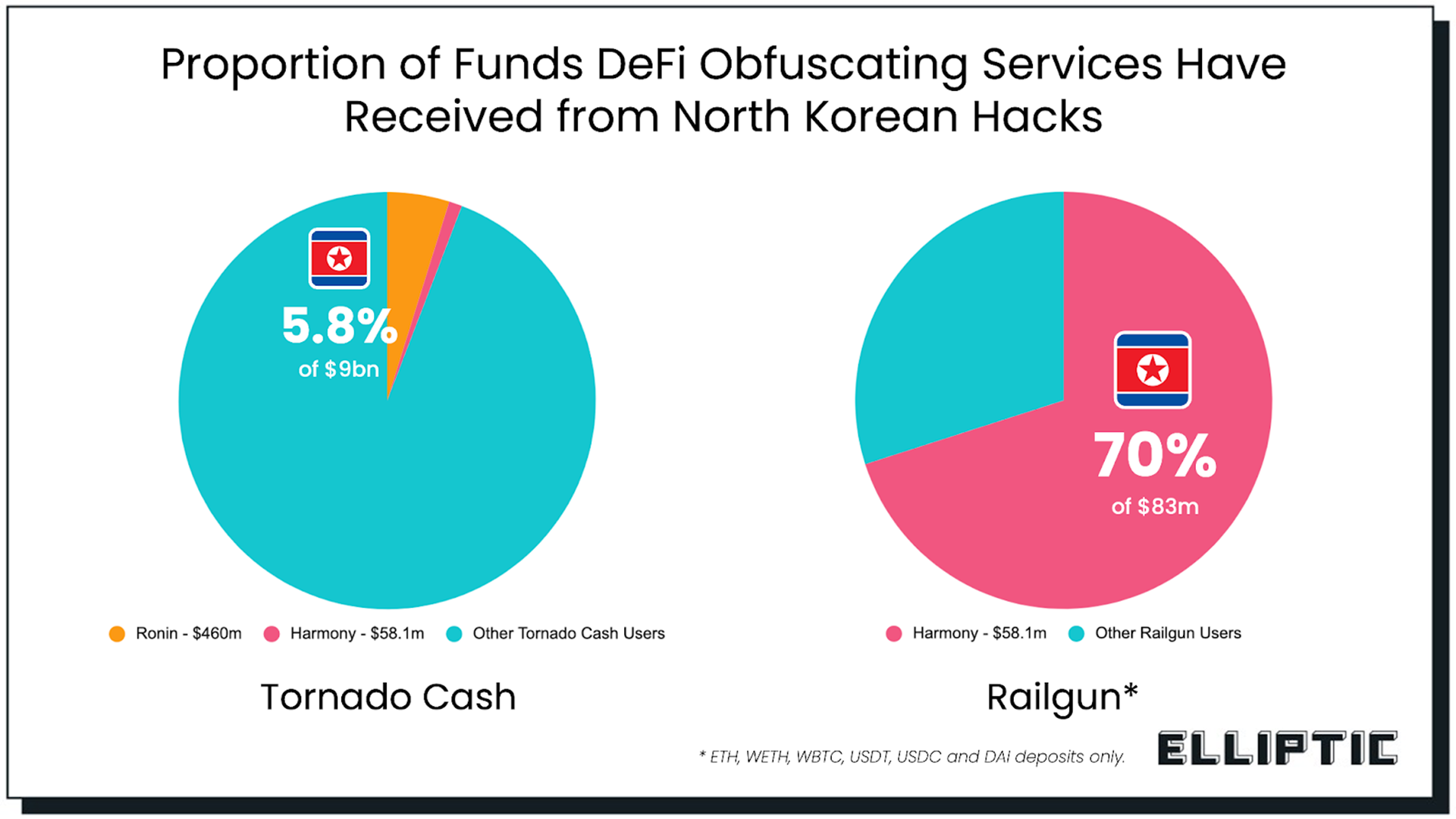

Os fundos subtraídos incluíram cerca de 61 BTC, 350 ETH, 10 milhões de tokens WEMIX e 220.000 USDT. Os hackers assumiram o controle da hot wallet da GDAC e rapidamente lavaram parte dos recursos via Tornado Cash.

- 2025: Upbit novamente violada — seis anos depois, na mesma data

Em 27 de novembro, seis anos após o ataque anterior, a Upbit sofreu novo grande roubo.

Às 04:42, a hot wallet de Solana da Upbit registrou saídas anormais, com cerca de KRW 54 bilhões (US$ 36,8 milhões) transferidos para endereços desconhecidos.

Após o hack de 2019, a Coreia do Sul instituiu a Lei Especial em 2020, tornando obrigatória a certificação ISMS e a exigência de contas bancárias com nome real para todas as exchanges. Muitas pequenas exchanges deixaram o mercado, restando apenas grandes operadoras. A Upbit, apoiada pela Kakao e certificada, conquistou mais de 80% do market share.

Apesar de seis anos de avanços regulatórios, a Upbit não ficou imune a novo ataque.

Até o momento da publicação, a Upbit se comprometeu a ressarcir integralmente os usuários afetados, mas os detalhes sobre o invasor e o método ainda não foram divulgados.

“Kimchi Premium”, hackers patrocinados por Estados e armas nucleares

A recorrência de incidentes de segurança em exchanges sul-coreanas não se resume a falhas técnicas — reflete as duras realidades geopolíticas.

Em um mercado centralizado, com alta liquidez e características geográficas singulares, as exchanges da Coreia do Sul precisam se defender com orçamentos privados diante de grupos hackers estatais com ambições nucleares.

Esse grupo é conhecido como Lazarus Group.

O Lazarus opera sob o Reconnaissance General Bureau (RGB) da Coreia do Norte e integra a elite da ciberdefesa de Pyongyang.

Antes de mirar o universo cripto, o Lazarus já havia demonstrado sua expertise em finanças tradicionais.

O grupo invadiu a Sony Pictures em 2014, roubou KRW 81 milhões (US$ 81 milhões) do Banco de Bangladesh em 2016 e lançou o ransomware WannaCry em 2017, afetando 150 países.

A partir de 2017, o Lazarus voltou seu foco para criptoativos por um motivo claro:

Exchanges de cripto são menos reguladas, apresentam padrões de segurança desiguais e fundos roubados podem ser rapidamente transferidos via blockchain, driblando sanções internacionais.

A Coreia do Sul é um alvo perfeito.

Primeiro, trata-se de um rival geopolítico natural. Atacar negócios sul-coreanos proporciona à Coreia do Norte recursos e instabilidade em um “estado inimigo”.

Segundo, o “kimchi premium” cria um reservatório de liquidez valioso. Investidores de varejo sul-coreanos são notoriamente ativos, elevando a demanda e gerando prêmios persistentes à medida que o KRW disputa ativos digitais escassos.

Isso faz com que as hot wallets das exchanges sul-coreanas mantenham muito mais liquidez do que as de outros mercados — um prato cheio para hackers.

Terceiro, o idioma é uma vantagem estratégica. O Lazarus domina engenharia social — falsas ofertas de emprego, e-mails de phishing, personificação de suporte ao cliente para obtenção de códigos de verificação.

Sem barreiras linguísticas, ataques de phishing a funcionários e usuários sul-coreanos se tornam muito mais eficazes.

E para onde vão os fundos roubados? Essa é, talvez, a questão central dessa história.

Relatórios da ONU e empresas de análise blockchain já rastrearam criptoativos furtados pelo Lazarus até os programas nuclear e de mísseis da Coreia do Norte.

Segundo a Reuters, relatório confidencial da ONU mostra que a Coreia do Norte utiliza criptomoedas roubadas para financiar o desenvolvimento de mísseis.

Em maio de 2023, Anne Neuberger, vice-conselheira de Segurança Nacional da Casa Branca, afirmou que cerca de 50% do financiamento do programa de mísseis da Coreia do Norte provém de ciberataques e furtos cripto, ante “cerca de um terço” em julho de 2022.

Em outras palavras, cada ataque a exchanges sul-coreanas pode, indiretamente, financiar o desenvolvimento de ogivas nucleares do outro lado da DMZ.

O esquema de lavagem de dinheiro se tornou altamente sofisticado: ativos são fragmentados em inúmeras pequenas transações com técnicas de “cadeia de fragmentação”, misturados via Tornado Cash ou Sinbad, convertidos em Bitcoin com desconto em exchanges operadas pela Coreia do Norte e, finalmente, trocados por moeda fiduciária em canais clandestinos na China e Rússia.

No caso dos 342.000 ETH roubados da Upbit em 2019, a polícia sul-coreana relatou que 57% foi trocado por Bitcoin em três exchanges norte-coreanas com desconto de 2,5%, enquanto 43% foi lavado por 51 exchanges em 13 países. A maior parte dos fundos permanece não recuperada anos depois.

Esse cenário expõe o dilema central das exchanges sul-coreanas:

De um lado, o Lazarus dispõe de recursos estatais, investimento ilimitado e operação contínua. Do outro, empresas como Upbit e Bithumb precisam se defender de ameaças persistentes patrocinadas por governos.

Mesmo as exchanges líderes, com auditorias de segurança rigorosas, enfrentam dificuldades diante de ataques constantes de grupos estatais.

Não é apenas um problema da Coreia do Sul

Oito anos, mais de uma dúzia de ataques e KRW 200 milhões (US$ 200 milhões) em prejuízos — se você encara isso como um problema restrito à Coreia do Sul, está perdendo o quadro geral.

A experiência das exchanges sul-coreanas antecipa o embate da indústria cripto contra adversários estatais.

A Coreia do Norte é a mais notória, mas não a única. Grupos russos já foram associados a ataques DeFi; hackers iranianos já atacaram empresas cripto de Israel; e a Coreia do Norte expandiu sua atuação global, como no hack de US$ 1,5 bilhão da Bybit em 2025 e na violação de US$ 625 milhões da Ronin em 2022, atingindo vítimas em todo o mundo.

O setor cripto enfrenta um desafio estrutural: tudo passa por intermediários centralizados.

Independentemente da robustez da blockchain, os ativos necessariamente transitam por exchanges, bridges e hot wallets — pontos de ataque privilegiados.

Esses pontos concentram grandes volumes, mas são administrados por empresas privadas com recursos limitados, tornando-se alvos ideais para hackers patrocinados por Estados.

A assimetria de recursos entre defesa e ataque é gritante. O Lazarus pode falhar cem vezes; uma exchange só pode falhar uma.

O “kimchi premium” continuará atraindo operadores globais e investidores de varejo locais. O Lazarus não cessará só porque foi exposto, e a batalha entre exchanges sul-coreanas e hackers estatais está longe do fim.

Que os próximos fundos subtraídos não sejam os seus.

Comunicado:

- Este artigo foi republicado de [TechFlow]. Os direitos autorais pertencem ao autor original [TechFlow]. Para questões sobre republicação, entre em contato com a equipe Gate Learn para atendimento conforme os procedimentos estabelecidos.

- Aviso legal: As opiniões e visões expressas neste artigo são de responsabilidade exclusiva do autor e não constituem recomendação de investimento.

- As versões em outros idiomas são traduzidas pela equipe Gate Learn. Salvo quando Gate for citada, artigos traduzidos não podem ser copiados, distribuídos ou plagiados.

Artigos Relacionados

O que é o PolygonScan e como você pode usá-lo? (Atualização 2025)

O que é Bitcoin?

O que é EtherVista, o autoproclamado "Novo Padrão para DEX"?

O que é Tronscan e como você pode usá-lo em 2025?

O que é Neiro? Tudo o que você precisa saber sobre NEIROETH em 2025