Kimchi Premium vs. Hackers d'État : la cyber-guerre secrète entre la Corée du Nord et la Corée du Sud après de multiples attaques contre Upbit

Le marché connaît un rebond, mais les plateformes d’échange sont de nouveau confrontées à des failles de sécurité.

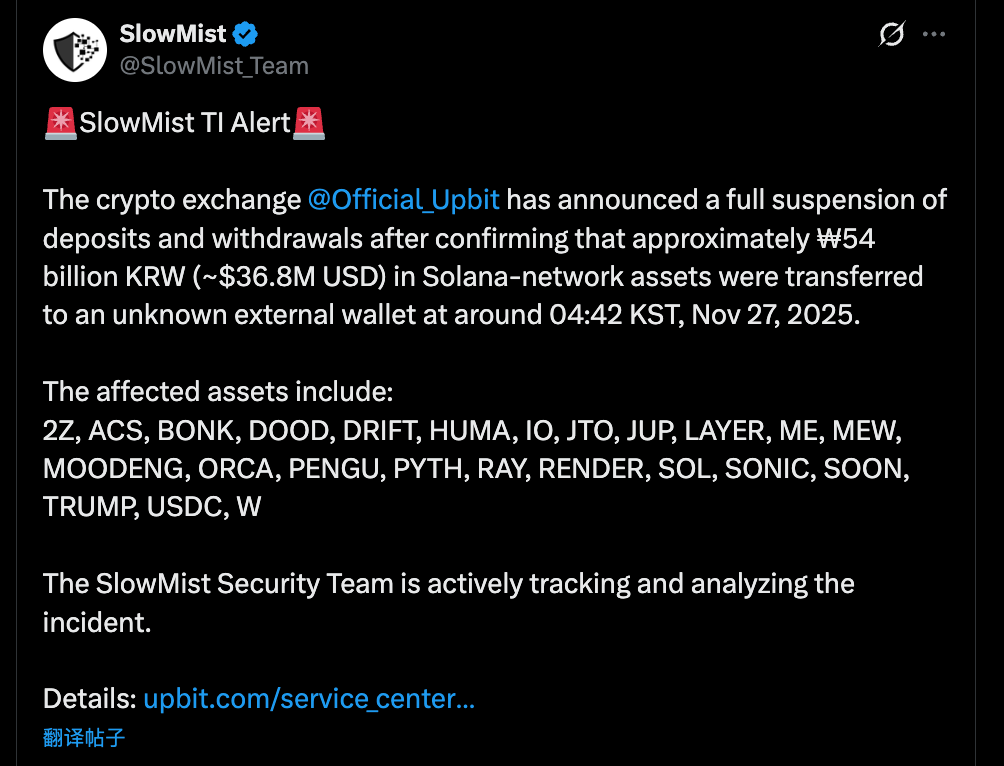

Le 27 novembre, Upbit—première plateforme d’échange de cryptomonnaies en Corée du Sud—a confirmé un incident de sécurité majeur ayant entraîné la perte d’environ 54 milliards ₩ (36,8 millions USD) d’actifs.

À 4h42 (KST) le 27 novembre, alors que la majorité des traders coréens dormaient, le portefeuille chaud Solana d’Upbit a enregistré une sortie de fonds exceptionnelle.

Des sociétés de sécurité blockchain telles que SlowMist ont signalé que l’attaquant n’a pas ciblé un seul actif, mais a orchestré un vol généralisé des avoirs d’Upbit sur le réseau Solana.

Les actifs dérobés comprenaient des jetons majeurs comme SOL et USDC, ainsi que la quasi-totalité des principaux jetons SPL de l’écosystème Solana.

Exemple d’actifs volés :

- DeFi/Infrastructure : JUP (Jupiter), RAY (Raydium), PYTH (Pyth Network), JTO (Jito), RENDER, IO, etc.

- Meme/Communauté : BONK, WIF, MOODENG, PENGU, MEW, TRUMP, etc.

- Autres projets : ACS, DRIFT, ZETA, SONIC, etc.

L’ampleur du vol suggère que l’attaquant a probablement eu accès à la clé privée du portefeuille chaud Solana d’Upbit, ou compromis le serveur de signature, permettant l’autorisation et le transfert de tous les jetons SPL détenus sur le portefeuille.

Pour Upbit, qui contrôle 80 % du marché crypto sud-coréen et détient la certification de sécurité la plus élevée de la Korea Internet & Security Agency (KISA), il s’agit d’une faille majeure.

Mais il ne s’agit pas du premier piratage d’une plateforme sud-coréenne.

Sur le temps long, le marché crypto sud-coréen reste une cible privilégiée des hackers—en particulier nord-coréens—depuis huit ans.

Le marché sud-coréen n’est pas seulement un foyer de spéculation de détail, mais aussi un guichet automatique de choix pour les hackers nord-coréens.

Huit ans de conflit cybernétique Nord-Sud : chronique des failles sur les plateformes d’échange

Les méthodes d’attaque sont passées du piratage par force brute à l’ingénierie sociale avancée, et la liste des plateformes sud-coréennes visées n’a cessé de s’allonger.

Pertes totales : environ 200 millions ₩ (200 millions USD au moment du vol ; plus de 1,2 milliard USD à la valeur actuelle, les 342 000 ETH volés chez Upbit en 2019 valant aujourd’hui plus d’un milliard USD)

- 2017 : Le Far West—piratage des ordinateurs d’employés

2017 marque le début du marché haussier des cryptomonnaies et le début d’une période noire pour les plateformes sud-coréennes.

Bithumb, leader du marché, est la première grande victime. En juin, des hackers compromettent l’ordinateur personnel d’un employé et dérobent les données personnelles d’environ 31 000 utilisateurs. Grâce à ces informations, ils mènent des campagnes d’hameçonnage ciblées et volent près de 32 millions ₩ (32 millions USD). L’enquête révèle que les données clients non chiffrées étaient stockées sur l’appareil de l’employé, sans mise à jour de sécurité de base.

L’incident met en évidence les failles de gestion de la sécurité à l’époque—jusqu’aux règles élémentaires comme l’interdiction de stocker des données clients sur des ordinateurs personnels.

L’effondrement de la plateforme de taille moyenne Youbit est encore plus marquant. En un an, Youbit subit deux piratages majeurs : près de 4 000 BTC (environ 5 millions ₩ ou 5 millions USD) en avril, puis 17 % des actifs volés en décembre. Incapable de se relever, Youbit dépose le bilan, permettant aux utilisateurs de ne retirer que 75 % de leur solde, le reste faisant l’objet d’une procédure longue.

À la suite de cet incident, la KISA accuse publiquement la Corée du Nord pour la première fois, adressant un signal clair au marché :

Les plateformes font désormais face à des groupes de hackers étatiques aux visées géopolitiques, et non plus à de simples cybercriminels.

- 2018 : Le casse des portefeuilles chauds

Juin 2018 voit une vague d’attaques sur le marché sud-coréen.

Le 10 juin, la plateforme Coinrail subit une faille, perdant plus de 40 millions ₩ (40 millions USD). Contrairement aux précédents, les hackers visent surtout des jetons issus d’ICO (comme NPXS de Pundi X), pas du Bitcoin ou de l’Ethereum. L’annonce provoque une chute de plus de 10 % du Bitcoin, et le marché crypto perd plus de 4 milliards USD en deux jours.

Dix jours plus tard, Bithumb est à nouveau piratée, perdant environ 31 millions ₩ (31 millions USD) en XRP et autres jetons depuis son portefeuille chaud. Ironiquement, quelques jours plus tôt, Bithumb annonçait sur Twitter “le transfert des actifs vers des portefeuilles froids pour renforcer la sécurité”.

Il s’agit du troisième piratage de Bithumb en dix-huit mois.

La confiance du marché est profondément ébranlée. Le ministère des Sciences et des TIC procède à un audit de 21 plateformes nationales, seules 7 passent tous les contrôles de sécurité. Les 14 autres restent “en risque constant de piratage”, dont 12 présentent de graves failles dans la gestion des portefeuilles froids.

- 2019 : Vol de 342 000 ETH chez Upbit

Le 27 novembre 2019, Upbit subit le plus important vol de cryptomonnaies en Corée du Sud.

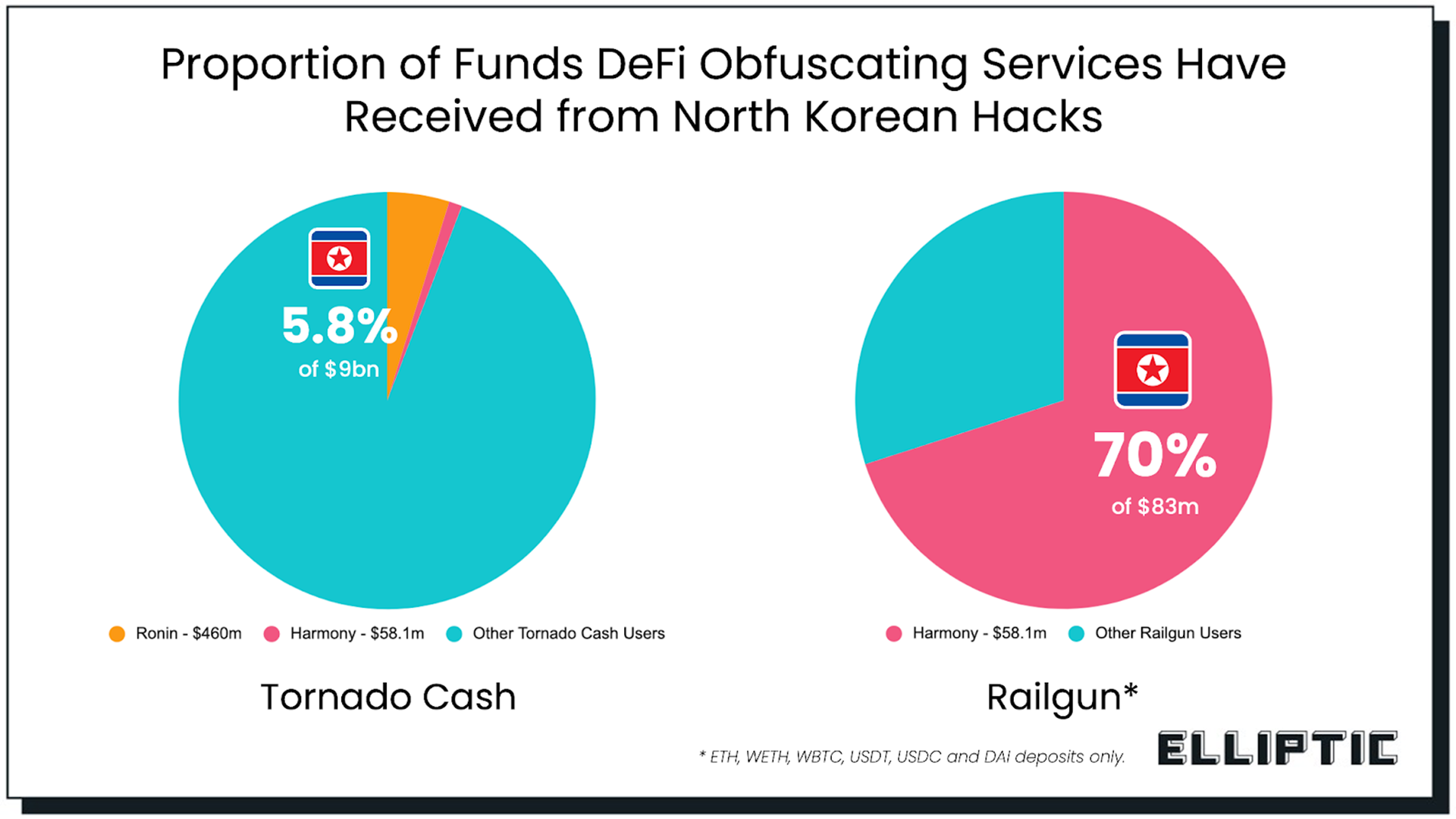

Les hackers exploitent une consolidation de portefeuilles pour transférer 342 000 ETH en une seule transaction. Plutôt que de liquider les fonds, ils utilisent la chaîne de fragmentation (“peel chain”) pour fragmenter les actifs en de multiples petites transactions, via des dizaines de plateformes sans vérification d’identité (KYC) et des services de mélange de cryptomonnaies.

L’enquête montre que 57 % des ETH volés sont échangés contre du Bitcoin avec une décote de 2,5 % sur des plateformes liées à la Corée du Nord, le reste est blanchi via 51 plateformes dans 13 pays.

Ce n’est qu’en novembre 2024—cinq ans plus tard—que la police sud-coréenne confirme officiellement l’implication des groupes Lazarus et Andariel. Les enquêteurs retracent les IP, analysent les flux et identifient des mots-clés nord-coréens comme “흘한 일” (“pas important”) dans le logiciel d’attaque.

Les autorités sud-coréennes, avec le FBI, traquent les fonds pendant quatre ans, récupèrent finalement 4,8 BTC (environ 600 millions ₩) sur une plateforme suisse et les restituent à Upbit en octobre 2024.

Au regard du montant volé, la récupération reste symbolique.

- 2023 : Incident GDAC

Le 9 avril 2023, la plateforme GDAC est piratée, perdant près de 13 millions ₩ (13 millions USD)—soit 23 % des actifs sous gestion.

Les actifs dérobés incluent environ 61 BTC, 350 ETH, 10 millions de jetons WEMIX et 220 000 USDT. Les hackers prennent le contrôle du portefeuille chaud de GDAC et blanchissent rapidement une partie des fonds via Tornado Cash.

- 2025 : Upbit piratée à nouveau—six ans jour pour jour

Le 27 novembre, six ans après la précédente faille, Upbit subit un nouveau vol d’envergure.

À 4h42, le portefeuille chaud Solana d’Upbit enregistre des sorties anormales, environ 54 milliards ₩ (36,8 millions USD) étant transférés vers des adresses inconnues.

Après le piratage d’Upbit en 2019, la Corée du Sud adopte la loi spéciale en 2020, imposant la certification ISMS et des comptes bancaires à identité réelle pour toutes les plateformes. De nombreux petits acteurs quittent le marché, ne laissant que quelques géants. Upbit, soutenue par Kakao et certifiée, détient plus de 80 % de parts de marché.

Malgré six ans de réformes, Upbit n’est pas à l’abri d’une nouvelle attaque.

À la date de publication, Upbit s’engage à indemniser intégralement les utilisateurs concernés, mais l’identité de l’attaquant et la méthode restent inconnues.

“Kimchi Premium”, hackers étatiques et armes nucléaires

La fréquence des incidents de sécurité sur les plateformes sud-coréennes va bien au-delà de la technique—elle révèle la réalité géopolitique.

Dans un marché très centralisé, riche en liquidités et géographiquement spécifique, les plateformes sud-coréennes doivent se défendre avec des budgets commerciaux face à des unités de hackers étatiques à l’ambition nucléaire.

Ce groupe s’appelle Lazarus Group.

Lazarus dépend du Reconnaissance General Bureau (RGB) nord-coréen et figure parmi les groupes de cyberguerre les plus redoutés de Pyongyang.

Avant de cibler la crypto, Lazarus a déjà fait ses preuves dans la finance traditionnelle.

Ils ont piraté Sony Pictures en 2014, volé 81 millions ₩ (81 millions USD) à la Banque du Bangladesh en 2016, et lancé l’attaque WannaCry en 2017, touchant 150 pays.

Dès 2017, Lazarus se tourne vers la crypto pour une raison simple :

Les plateformes crypto sont moins régulées, les standards de sécurité fluctuent, et les fonds volés peuvent être transférés rapidement sur la blockchain, contournant les sanctions internationales.

La Corée du Sud est une cible de choix.

D’abord, c’est un rival géopolitique naturel. Attaquer les entreprises sud-coréennes permet à la Corée du Nord de financer ses opérations et de semer le trouble chez l’“ennemi”.

Ensuite, le “kimchi premium” génère un bassin de liquidités très attractif. Les investisseurs sud-coréens sont réputés pour leur engouement, ce qui crée une prime persistante à mesure que le ₩ se rue sur un nombre limité d’actifs crypto.

Conséquence : les portefeuilles chauds des plateformes coréennes détiennent plus de liquidités que partout ailleurs—un véritable eldorado pour les hackers.

Enfin, la langue constitue un avantage. Lazarus excelle dans l’ingénierie sociale—fausses offres d’emploi, emails d’hameçonnage, usurpation du support client pour obtenir des codes de vérification.

Sans barrière linguistique, les attaques d’hameçonnage contre employés et utilisateurs coréens sont d’autant plus efficaces.

Où vont les fonds volés ? C’est là le point clé.

Des rapports de l’ONU et des sociétés d’analyse blockchain ont retracé les cryptos volées par Lazarus jusqu’aux programmes nucléaires et balistiques nord-coréens.

Reuters a cité un rapport confidentiel de l’ONU attestant que la Corée du Nord utilise les cryptomonnaies volées pour financer le développement de missiles.

En mai 2023, la conseillère adjointe à la sécurité nationale de la Maison-Blanche, Anne Neuberger, a déclaré qu’environ 50 % du financement des missiles nord-coréens provenait de cyberattaques et de vols crypto, contre “environ un tiers” en juillet 2022.

Autrement dit, chaque piratage de plateforme sud-coréenne peut contribuer indirectement au développement d’armes nucléaires de l’autre côté de la DMZ.

Le blanchiment des fonds est désormais extrêmement sophistiqué : les actifs sont divisés en multiples petites transactions (chaîne de fragmentation, “peel chain”), mélangés via Tornado Cash ou Sinbad, échangés contre du Bitcoin à prix réduit sur des plateformes nord-coréennes, puis convertis en fiat via des réseaux souterrains en Chine et en Russie.

Pour les 342 000 ETH volés chez Upbit en 2019, la police sud-coréenne indique que 57 % ont été échangés contre du Bitcoin sur trois plateformes nord-coréennes avec une décote de 2,5 %, le reste via 51 plateformes dans 13 pays. La majorité des fonds reste introuvable des années après.

Ce constat illustre le dilemme central des plateformes sud-coréennes :

D’un côté, Lazarus dispose de ressources étatiques, d’investissements illimités et d’une activité continue. De l’autre, des sociétés commerciales comme Upbit et Bithumb doivent se défendre contre une menace étatique constante.

Même les plateformes les plus auditées peinent à résister à la pression de groupes étatiques.

Un enjeu qui dépasse la Corée du Sud

Huit ans, plus d’une douzaine d’attaques, 200 millions ₩ (200 millions USD) de pertes—voir ce phénomène comme un simple problème local, c’est passer à côté de l’essentiel.

L’expérience des plateformes sud-coréennes préfigure la lutte de l’industrie crypto contre les menaces étatiques.

La Corée du Nord est la plus notoire, mais loin d’être la seule. Des groupes russes ont été associés à des attaques DeFi ; des hackers iraniens ont ciblé des entreprises crypto israéliennes ; et la Corée du Nord a élargi son champ d’action, comme le montrent le piratage de Bybit (1,5 milliard USD) en 2025 et celui de Ronin (625 millions USD) en 2022—touchant des victimes dans le monde entier.

L’industrie crypto fait face à un défi structurel : tout transite par des points de passage centralisés.

Quelle que soit la sécurité de la blockchain, les actifs passent inévitablement par des plateformes, bridges et portefeuilles chauds—des cibles idéales pour les attaquants.

Ces nœuds concentrent d’importantes liquidités mais sont gérés par des sociétés commerciales aux moyens limités, ce qui en fait des proies de choix pour les hackers étatiques.

Les moyens des défenseurs et attaquants sont radicalement inégaux. Lazarus peut échouer cent fois ; une plateforme n’a droit qu’à une seule erreur.

Le “kimchi premium” continuera d’attirer arbitragistes mondiaux et investisseurs particuliers coréens. Lazarus ne s’arrêtera pas parce qu’il est identifié, et la lutte entre plateformes sud-coréennes et hackers étatiques est loin d’être terminée.

Espérons que les prochains fonds volés ne seront pas les vôtres.

Déclaration :

- Cet article est republié depuis [TechFlow]. Les droits d’auteur appartiennent à l’auteur original [TechFlow]. Pour toute question relative à la republication, veuillez contacter l’équipe Gate Learn pour traitement selon la procédure établie.

- Avertissement : Les opinions exprimées dans cet article relèvent uniquement de l’auteur et ne constituent pas un conseil en investissement.

- Les versions dans d’autres langues sont traduites par l’équipe Gate Learn. Sauf mention de la source Gate, la reproduction, distribution ou plagiat des articles traduits est interdite.

Articles Connexes

Qu'est-ce que Solscan et comment l'utiliser ? (Mise à jour 2025)

Qu'est-ce que Tronscan et comment pouvez-vous l'utiliser en 2025?

Qu'est-ce que Coti ? Tout ce qu'il faut savoir sur l'ICOT

Qu'est-ce que l'USDC ?

Explication détaillée des preuves à zéro connaissance (ZKP)